サイバー攻撃に備え、各医療機関で「平時対応→攻撃検知→初動対応→復旧対応→事後検証」を盛り込んだBCP策定を—厚労省

2024.6.7.(金)

医療機関へのサイバー攻撃を「防ぐ」ことにとどまらず、「攻撃を受けた際にどう対応し、どう復旧するか」も見据えたBCP(事業継続計画)を各医療機関で策定することが重要である—。

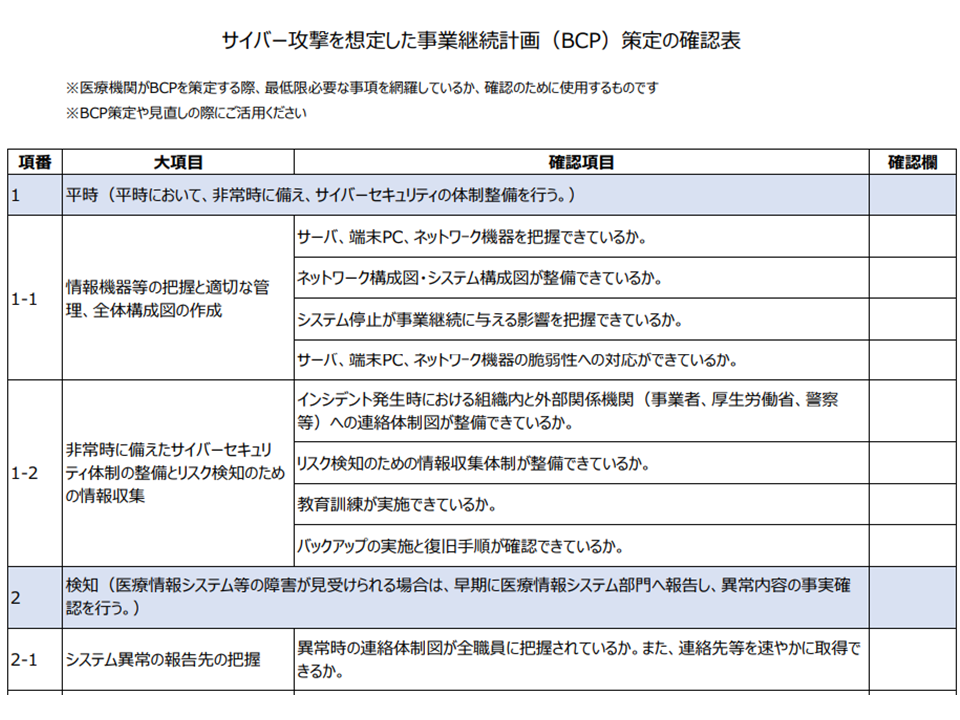

BCPには「「平時対応→攻撃検知→初動対応→復旧対応→事後検証」を盛り込むことが求められ、その点を確認する確認表を活用してほしい—。

厚生労働省は6月6日に、▼「サイバー攻撃を想定した事業継続計画(BCP)策定の確認表」▼「サイバー攻撃を想定した事業継続計画(BCP)策定の確認表のための手引き」▼「サイバー攻撃を想定した事業継続計画(BCP)」(ひな形)―を公表し、こうした点への留意を医療関係者等に求めました。

各医療機関において、すでに公表されている「医療情報システムの安全管理に関するガイドライン 第6.0版」やサイバーセキュリティ対策チェックリストも合わせて活用し、サイバーセキュリティ対策を強化していくことが求められます。

サイバー攻撃を想定した事業継続計画(BCP)策定の確認表(1)

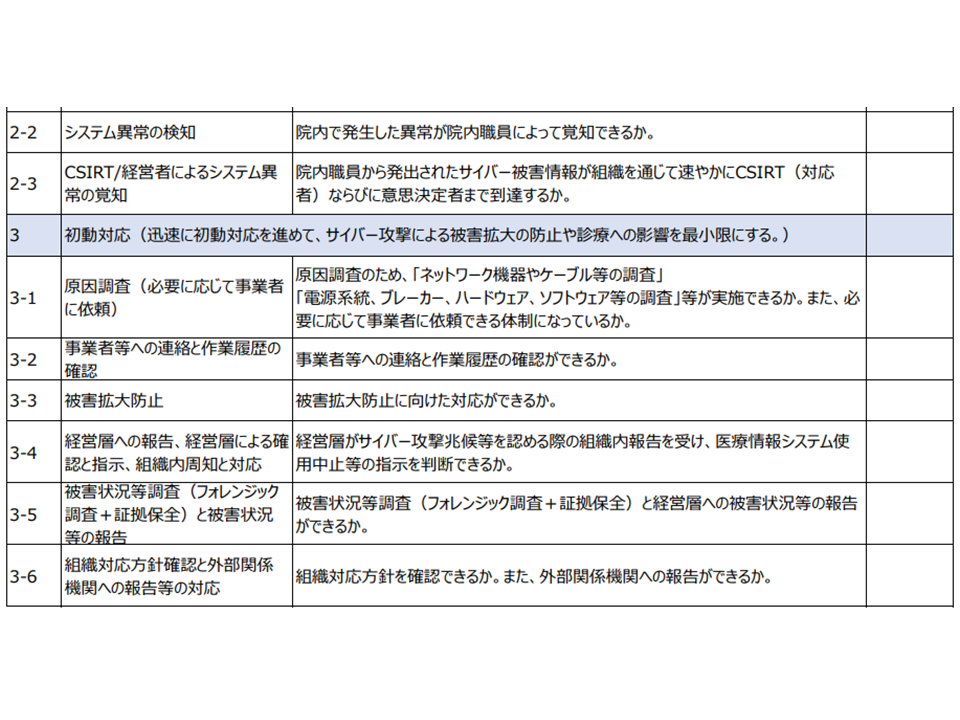

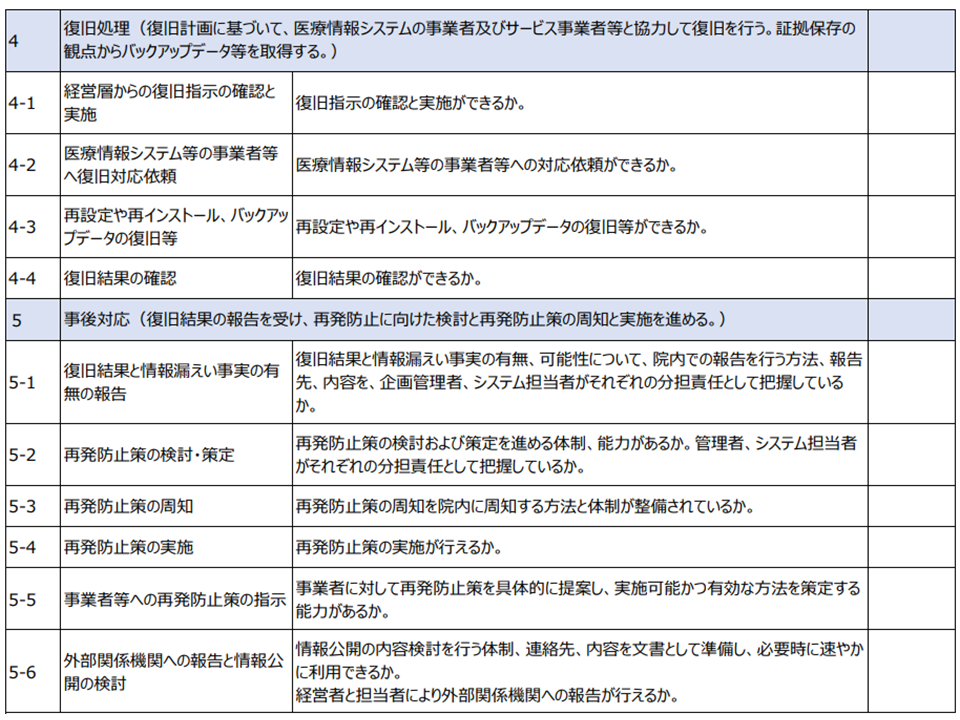

サイバー攻撃を想定した事業継続計画(BCP)策定の確認表(2)

サイバー攻撃を想定した事業継続計画(BCP)策定の確認表(3)

サイバー攻撃により長期間の診療停止が余儀なくされる事例が散発している点に留意を

Gem Medでも繰り返し報じているとおり、「ランサムウェアと呼ばれるコンピュータウイルスにより、医療機関等が多大な被害を受けてしまう」事例が散発しています。2021年秋には徳島県の病院が、2022年秋)は大阪府の大規模急性期病院が被害にあい、電子カルテをはじとする医療データがすべて利用できなくなり(暗号化されてしまうなど)、長期間の診療停止を余儀なくされました。こうしたサイバー攻撃を受けた場合、対策が十分になされていなければ「医療機関閉鎖」(いわゆる倒産)にも追い込まれかねない状況も発生します。

こうしたサイバー攻撃に備えるため、厚生労働省は次の3つの取り組みを行うことを決定し、順次、実行に移しています。

(1)「医療情報システムの安全管理に関するガイドライン」を改訂し、その遵守を求める(関連記事はこちらとこちら)

(2)都道府県による立入検査(医療法第25条第1項・第3項)において「サイバーセキュリティ対策」確認を求める(2023年6月からの検査に適用)

(3)医療機関・システムベンダー向けのサイバーセキュリティ対策に向けたサイバーセキュリティ対策の「チェックリスト」を提示する

ところで、サイバー攻撃対策を強化しても、攻撃側が「新たな攻撃手法」を考慮するため、いわば「いたちごっこ」となってしまうことが否めません。「攻撃を受けない」完璧な対策は困難です。

この点、サイバー攻撃を「防ぐ」にとどまらず、「攻撃を受けた場合にどのように対応するか」を意識した対策をとることで、「攻撃を受けて一定の被害を受けても、円滑に復旧対応等を行う」ことが可能となります。

そこで、厚労省は、医療機関における「BCP」(事業継続計画)の中でも「サイバー攻撃を受けた場合の行動」計画を位置づけることを求め、BCP策定に際して参考となる「サイバー攻撃を想定した事業継続計画(BCP)策定の確認表」を作成したものです。なお、医療機関と一口に言っても規模も機能も様々であり、当然「必要となるBCP」も様々なものとなります。今回の確認表を参考に「自院にマッチしたBCP」を策定し、有事に備えることが期待されます。

「確認表」では、次のようにサイバー攻撃を受けた場合の時系列別に「実施する(しておく)べき事項」をチェック・確認するよう要請しています。

(1)平時:平時において、⾮常時に備えサイバーセキュリティの体制整備を⾏う

↓

(2)検知:「医療情報システム等の障害」が⾒受けられる場合は、早期に医療情報システム部⾨へ報告し、異常内容の事実確認を⾏う

↓

(3)初動対応:迅速に初動対応を進めて、サイバー攻撃による被害拡⼤の防⽌や診療への影響を最⼩限にする

↓

(4)復旧処理:復旧計画に基づいて、医療情報システムの事業者およびサービス事業者等と協⼒して復旧を⾏うとともに、証拠保存の観点からバックアップデータ等を取得する

↓

(5)事後対応:復旧結果の報告を受け、再発防⽌に向けた検討と再発防⽌策の周知と実施を進める

まず(1)の「平時からの備え」としては、▼情報機器等の把握と適切な管理、全体構成図の作成(院内のサーバ・端末PC・ネットワーク機器の把握、ネットワーク構成図・システム構成図の整備、システム停止が事業継続に与える影響の把握、サーバ・端末P・ネットワーク機器の脆弱性への対応)▼非常時に備えたサイバーセキュリティ体制の整備とリスク検知のための情報収集(インシデント発⽣時における組織内と外部関係機関(事業者、厚労省、警察)への連絡体制図の整備、リスク検知のための情報収集体制の整備、教育訓練の実施で、バックアップの実施と復旧⼿順の確認)—を求めています。いつサイバー攻撃を受けるかは誰にも予測できません、ただちに上記の点について確認することが必要です。

また(2)の「検知」段階では、▼システム異常の報告先の把握(異常時の連絡体制図の全職員での把握、連絡先等の速やかな取得が可能かの確認)▼システム異常の検知(院内で発⽣した異常が「院内職員によって覚知できるか」の確認)▼CSIRT(対応車)/経営者によるシステム異常の覚知(院内職員から発出されたサイバー被害情報が組織を通じて速やかにCSIRT(対応者)・意思決定者まで到達するかの確認)—が必要となります。攻撃を受けた際に「迅速に攻撃を受けたことを把握し、その旨を適切に情報共有できる」ような体制を整備しておくことが、以下の「適切な対応」において極めて重要となります。

他方(3)では、次のような流れで「初動対応」が可能となっているかを確認する必要があります。

▽原因調査(原因調査のため「ネットワーク機器やケーブル等の調査」、「電源系統、ブレーカー、ハードウェア、ソフトウェア等の調査」などが実施できるようになっているか、必要に応じて「事業者に依頼できる」体制になっているかの確認)

↓

▽事業者等への連絡と作業履歴の確認(事業者等への連絡と作業履歴の確認ができるようになっているかの確認)

↓

▽被害拡大防止(被害拡大防止に向けた対応ができる体制になっているかの確認)

↓

▽経営層への報告、経営層による確認と指示、組織内周知と対応(経営層が「サイバー攻撃兆候等を認める」際の組織内報告を受け、医療情報システム使用中止等の指示を判断できるようになっているかの確認)

↓

▽被害状況等調査(フォレンジック 調査+証拠保全)と被害状況等の報告(被害状況等調査(フォレンジック調査+証拠保全)と経営層への被害状況等の報告ができる体制が整っているかの確認)

↓

▽組織対応方針確認と外部関係機関への報告等の対応(組織対応方針を確認できるようになっているか、外部関係機関への報告ができるようになっているかの確認)

初動に遅れがあれば「被害の拡大」を招いてしまう点に最大限の留意が必要です。

他方、(4)の復旧処理に向けて、▼経営層からの復旧指⽰の確認と実施ができるかの確認▼医療情報システム等の事業者等への復旧対応依頼が可能となっているかの確認▼再設定や再インストール、バックアップデータの復旧等ができる体制が整っているかの確認▼復旧結果の確認ができるようになっているかの確認—を行うことが求められます。一刻も早い「通常診療への復旧」は、医療機関にとっても、患者にとっても、地域住民にとっても極めて重要です。

さらに、(5)の事後対応として、▼復旧結果と情報漏洩事実の有無の報告(復旧結果と情報漏えい事実の有無、可能性について院内報告を⾏う⽅法、報告先、内容を企画管理者、システム担当者がそれぞれの分担責任として把握しているかを確認する)▼再発防止策の検討・策定(再発防⽌策の検討・策定を進める体制、能⼒があるか、管理者・システム担当者がそれぞれの分担責任として把握しているかを確認する)▼再発防止策の周知(院内に再発防止策を周知する方法と体制が整備されているかを確認する)▼再発防止策の実施(実施体制が整っているのか確認する)▼事業者等への再発防止策の指示(事業者に対して再発防止策を具体的に提案し、実施可能かつ有効な方法を策定する能⼒を有しているのかを確認する)▼ 外部関係機関への報告と情報公開の検討(情報公開の内容検討を⾏う体制、連絡先、内容を⽂書として準備し、必要時に速やかに利⽤できるか、経営者と担当者が外部関係機関へ報告が⾏えるか、復旧結果の確認ができるかを確認する)—ことが求められます。

攻撃を受けた経験を無駄にしないために「平時の対応が十分だったか、検知体制が十分だったか、初動対応や復旧対応が円滑に行えたのか」などを事後に検証し、「サイバーセキュリティ対策の強化」につなげていくことが重要です。

なお、サイバー攻撃の入り口として「スタッフや外部事業者等のちょっとした油断、ミス」(例えば禁止されている端末の使用など)が少なからずあることが知られています。このため、事後対応の中では「院内のスタッフ、外部スタッフを含めた関係者への情報共有」も極めて重要です。

なお、上記確認表について、「手引き」では詳細な解説がなされています。例えば、平時からのサイバー対策の強化の第1歩である「サーバ、端末PC、ネットワーク機器の把握」については、▼院内のサーバおよび端末PCのOS、IPアドレス、使用用途、脆弱性対応状況、ウイルス対策ソフトの稼働状況等の一覧を整備しておく▼各PCにログオンする際に管理者権限でログオンするPCが分かるようにしておく▼院内設置のすべてのVPN装置、ファイアウォール、ルーター等の所在とIP アドレス、使用用途等を明記した一覧を作成する—といった具体的な取り組み例を示しています。

医療機関の管理者、サイバーセキュリティ対策の責任者、情報システム担当者、さらに外部事業者(システムベンダなど)と協力し、「各医療機関にマッチした、サイバーセキュリティ対策も考慮したBCP」策定が進むことに期待が集まります。

「医療機関は、鍵のかかっていない金庫のようなもの」と指摘する声もあります。上記の取り組み、さらにこれを支える診療報酬である【診療録管理体制加算】なども活用し、セキュリティ対策の充実を図ることが重要です。

【更新履歴】BCP「ひな形」のリンク先を追加しました。

【関連記事】

医療機関のサイバーセキュリティ対策チェックリスト「2024年度版」を公表、システムベンダと協力し平時からの対策強化を—厚労省

診療録管理体制加算1で求められるサイバーセキュリティ対策の詳細、システムベンダの協力が重要―疑義解釈1【2024年度診療報酬改定】(6)

過去の診療情報を活用して質の高い効率的な医療を可能とする医療DXを新加算で推進するとともに、サイバーセキュリティ対策強化も狙う

【2024年度診療報酬改定答申10】医療機関等のDXを下支えする加算を新設、診療録管理体制加算充実でサイバーセキュリティ対策強化

医療機関等のサイバーセキュリティ対策を「加算などで評価」すべきか、「加算など設けず義務化」すべきか—中医協総会(2)

薬局向けのサイバーセキュリティ対策チェックリストを公表、システムベンダと協力し平時からの対策を—厚労省

医療機関のサイバーセキュリティ対策チェックリストを公表、システムベンダと協力し平時からの対策を—厚労省

医療情報ガイドライン第6.0版を正式決定!医療機関の経営層も「サイバーセキュリティ対策」の積極的確保を!―厚労省

院内処方情報の格納・共有、電子処方箋の中で行うか?電子カルテ情報交換サービスの中で行うか?―医療等情報利活用ワーキング(3)

サイバーセキュリティ対策は小規模病院ほど不十分、大病院でもBCP策定やリスク低減措置など進まず―医療等情報利活用ワーキング(2)

医療情報ガイドライン第6.0版を概ね了承し5月末に公表、経営層もセキュリティ対策の重要性認識を―医療等情報利活用ワーキング(1)

医療・介護等の情報利活用、「なぜ必要なのか、メリット・リスクは何か」の国民への丁寧な周知が重要—健康・医療・介護情報利活用検討会

医療機関等のサイバーセキュリティ対策、「まず何から手を付ければよいか」を確認できるチェックリストを提示―医療等情報利活用ワーキング

医療情報システム安全管理ガイドライン改訂版の骨子を公表、病院院長等もサイバー攻撃の恐ろしさを十分に認識せよ!

救急医療における患者の診療情報確認、救急医療従事者に特別権限付与し「通常の端末」で確認する仕組みに―医療等情報利活用ワーキング(2)

病院院長等もサイバー攻撃の恐ろしさ認識し、院内の全医療情報機器とセキュリティ状態の把握などせよ―医療等情報利活用ワーキング(1)