医療機関のサイバーセキュリティ対策チェックリストを公表、システムベンダと協力し平時からの対策を—厚労省

2023.6.13.(火)

厚生労働省は6月9日に、▼医療機関におけるサイバーセキュリティ対策チェックリスト▼医療機関におけるサイバーセキュリティ対策チェックリストマニュアル(医療機関・事業者向け)—を公表しました(厚労省サイトはこちら(チェックリスト)とこちら(マニュアル))。

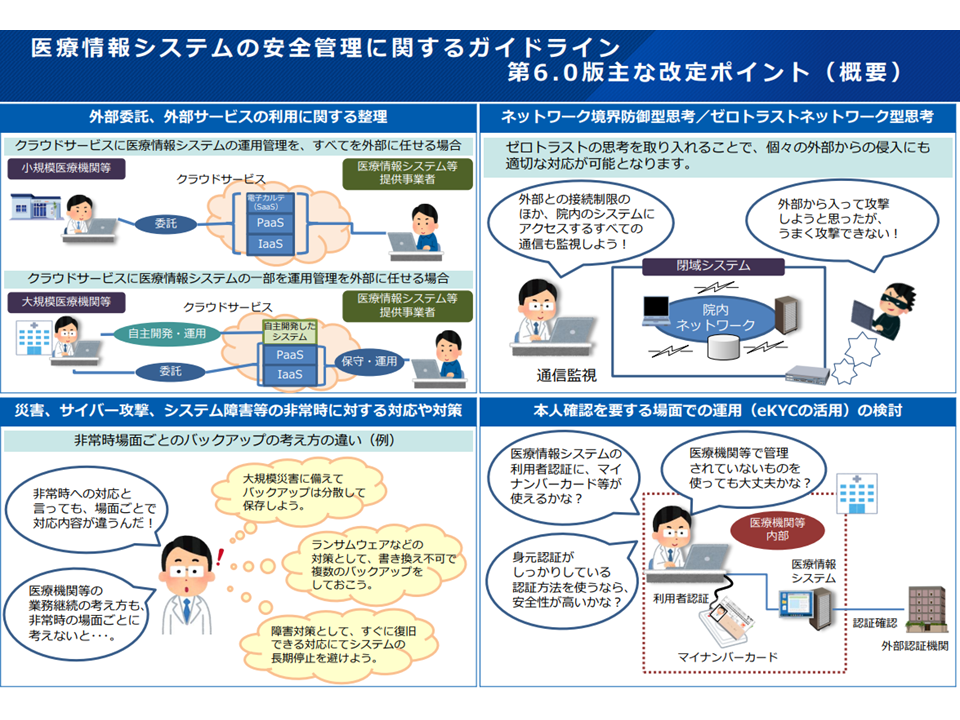

すでに公表されている「医療情報システムの安全管理に関するガイドライン 第6.0版」と合わせて活用し、サイバーセキュリティ対策を強化していくことに期待が集まります。

本年度中(2023年度中)になすべき事項、来年度中(2024年度中)になすべき事項を整理

Gem Medでも繰り返し報じているとおり、「ランサムウェアと呼ばれるコンピュータウイルスにより、医療機関等が多大な被害を受けてしまった」事例が散発しています。一昨年秋(2021年秋)には徳島県の病院が、昨秋(2022年秋)には大阪府の大規模急性期病院が被害にあい、電子カルテをはじとする医療データがすべて利用できなくなり(暗号化されてしまうなど)、長期間の診療停止を余儀なくされました。こうした新たなサイバー攻撃を受けた場合、対策が十分になされいなければ「医療機関閉鎖」(いわゆる倒産)にも追い込まれかねない状況も発生します。

こうしたサイバー攻撃に備えるため、厚生労働省は次の3つの取り組みを行うことを決定しました。

(1)「医療情報システムの安全管理に関するガイドライン」を改訂し、その遵守を求める

(2)都道府県による立入検査(医療法第25条第1項・第3項)において「サイバーセキュリティ対策」確認を求める(この6月(2023年6月)からの検査に適用)

(3)医療機関・システムベンダー向けのサイバーセキュリティ対策に向けたサイバーセキュリティ対策の「チェックリスト」を提示する

医療情報システムガイドライン6.0版のポイント

もっとも「ガイドラインを見直したので、各医療機関等で十分に対応し、遵守するように」と求めるだけでは、サイバーセキュリティ対策はなかなか進みません。

そこで(2)の立入検査の中に「サイバーセキュリティ対策は整えられているか」という項目を追加し、都道府県や国が「医療機関の対策を検査し、必要に応じて改善に向けた助言などを行う」仕組みが整えられました。厚労省では「都道府県の検査体制強化」(サイバーセキュリティ対策の検査が行えるような知識向上)にも力を入れていく構えです。

ただし、立入検査の場で、突然「貴院は対策が不十分ですね。改善してください」と指摘されても、「何から手をつければよいのか分からない」医療機関等も少なくないことから、実際にはなかなか対策が進まないと考えられます。

そこで(3)のチェックリストを公表し、「平時から医療機関・システムベンダが連携して、自院のセキュリティ対策は十分かを確認する。不十分な場合には、順を追って『まず何から始めればよいか』などを明らかにし、確実に対策を進めてもらう」こととしたものです。

今般、このチェックリスト、およびチェックリストを有効活用するためのマニュアルが公表されました。

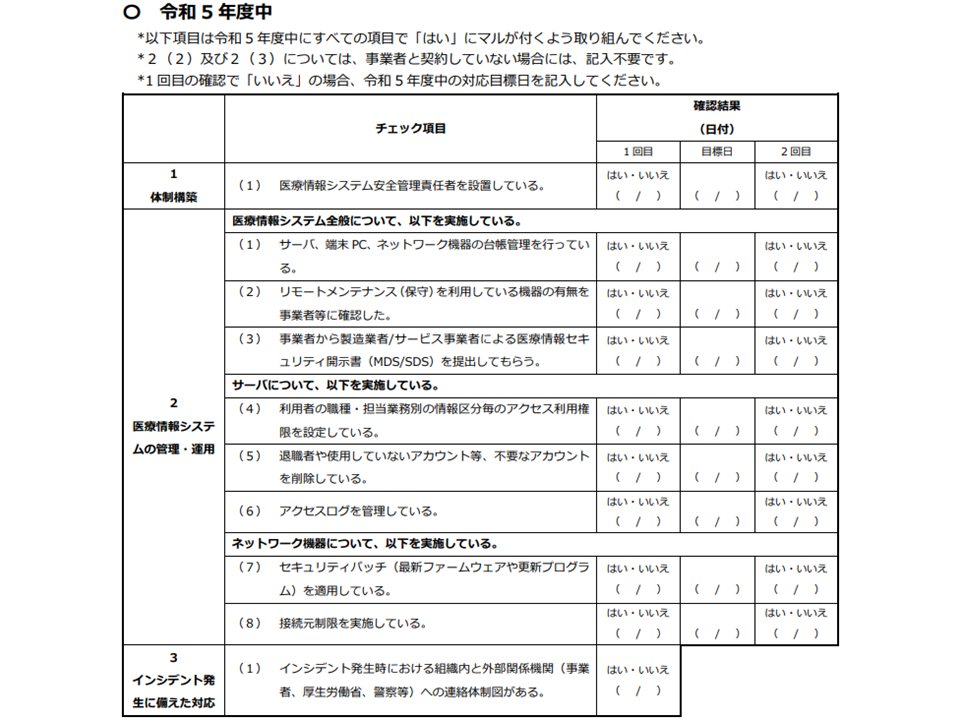

チェックリストでは、まず「本年度(2023年度)中に実施すべき事項」として、例えば▼医療情報システム安全管理責任者の設置▼サーバ、端末 PC、ネットワーク機器の台帳管理▼システムベンダへの「製造業者/サービス事業者による医療情報セキュリティ開示書(MDS/SDS)」提出要請▼サーバー利用者の職種・担当業務別、情報区分毎のアクセス利用権限設定▼院内システム利用に関する退職者アカウント、使用していないアカウント、不要なアカウントなどの削除▼アクセスログの管理▼ネットワーク機器に関するセキュリティパッチ(最新ファームウェアや更新プログラ ム)適用▼インシデント発生時における組織内と外部関係機関(事業者、厚生労働省、警察等)への連絡体制図作成—などを行うことを求めています。これらの項目1つ1つをチェックし、実施できていなければ「いつまでに実施するか」を検討し、本年度中(2023年度中)に全項目を完了することを目指します。

医療機関サイバーセキュリティ対策チェックリスト1

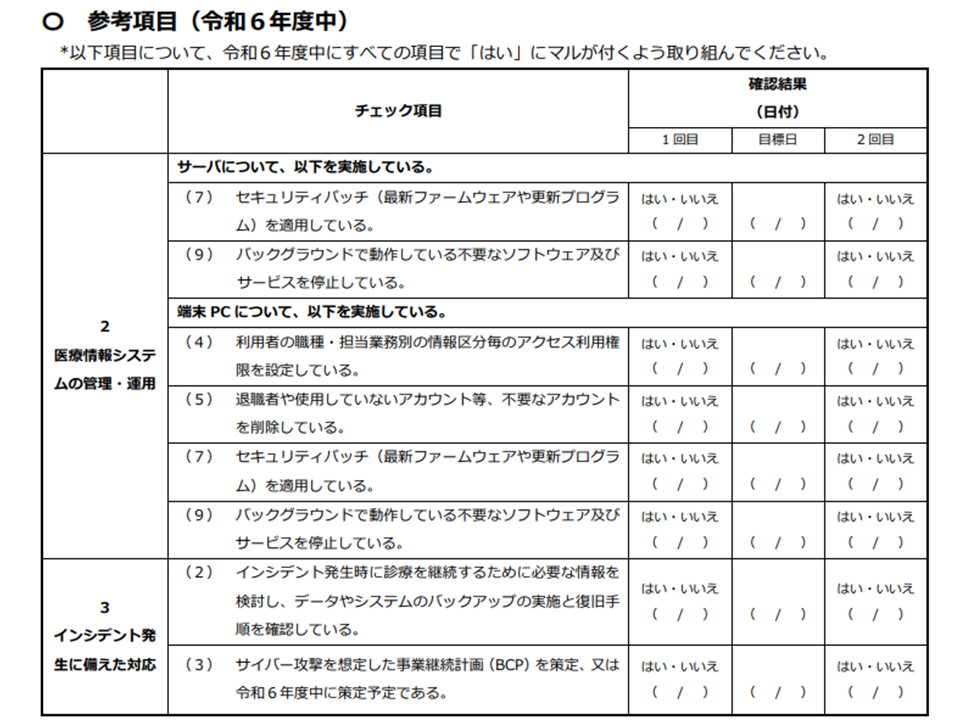

また、来年度(2024年度)には、上記のほかにも▼バックグラウンドで動作している不要なソフトウェア・サービスの停止▼インシデント発生時にも診療継続するために必要な情報の検討と、データやシステムのバックアップの実施、復旧手順確認▼サイバー攻撃を想定した事業継続計画(BCP)の策定—を行うことも求められています。

医療機関サイバーセキュリティ対策チェックリスト2

あわせて、チェックリストでは、システムベンダに対して上述の医療機関の取り組みを「支援する」ことも項目別に求めています。

さらに、上述の取り組みについて、例えば「医療情報システム安全管理責任者は誰が担当すればよいのか?」「インシデント発生時における連絡体制図とは具体的にどのようなものか?」などの疑問もわきます。こうした点を明確するための「チェックリストマニュアル」も用意されています。

多くの医療機関等、とりわけ小規模医療機関では、自ら「チェックリストやマニュアルを活用して、サイバーセキュリティ対策を行う」ことが難しいことでしょう。システムベンダと協力して、1つ1つ対策を実施していくことが重要です。

現在の医療機関は「鍵のかかっていない金庫」のような状況であるとの指摘もある点に留意し、医療機関経営層は「サイバーセキュリティ対策」の重要性を再認識、「投資優先度の向上」を図ることが求められます。システムベンダと協議し、まず「自院の状況をチェックする」ことが重要でしょう。

もっとも、医療機関の経営状況は厳しく(急性期病院の利益率(コロナ補助金を除く医業・介護利益/医業・介護費用、2021年)は、医療法人では1.8%、国立病院ではマイナス1.7%、公立病院(県立病院・市立病院など)ではマイナス12.4%、公的病院(日赤など)では0.0%にとどまっている)、「サイバーセキュリティ対策にかける費用捻出が難しい、ない袖は振れない」ことも事実です。

今後、2024年度診療報酬改定に向けた中央社会保険医療協議会論議の中で、「サイバーセキュリティ対策にかかるコストへの支援」が論点に上がることに期待が集まります。

【関連記事】

医療情報ガイドライン第6.0版を正式決定!医療機関の経営層も「サイバーセキュリティ対策」の積極的確保を!―厚労省

院内処方情報の格納・共有、電子処方箋の中で行うか?電子カルテ情報交換サービスの中で行うか?―医療等情報利活用ワーキング(3)

サイバーセキュリティ対策は小規模病院ほど不十分、大病院でもBCP策定やリスク低減措置など進まず―医療等情報利活用ワーキング(2)

医療情報ガイドライン第6.0版を概ね了承し5月末に公表、経営層もセキュリティ対策の重要性認識を―医療等情報利活用ワーキング(1)

医療・介護等の情報利活用、「なぜ必要なのか、メリット・リスクは何か」の国民への丁寧な周知が重要—健康・医療・介護情報利活用検討会

医療機関等のサイバーセキュリティ対策、「まず何から手を付ければよいか」を確認できるチェックリストを提示―医療等情報利活用ワーキング

医療情報システム安全管理ガイドライン改訂版の骨子を公表、病院院長等もサイバー攻撃の恐ろしさを十分に認識せよ!

救急医療における患者の診療情報確認、救急医療従事者に特別権限付与し「通常の端末」で確認する仕組みに―医療等情報利活用ワーキング(2)

病院院長等もサイバー攻撃の恐ろしさ認識し、院内の全医療情報機器とセキュリティ状態の把握などせよ―医療等情報利活用ワーキング(1)