医療機関へのサイバー攻撃の脅威が増す中、すぐさま▼強固なパスワード設定▼通信制御確認▼ファームウェア更新—などの対策を―厚労省

2024.8.5.(月)

医療機関へのサイバー攻撃の脅威が増し、被害も増えている。すぐさま、▼強固なパスワード設定▼通信制御確認▼ファームウェアの適切な更新—などの対策を行う関係事業者と協力して行う必要がある—。

厚生労働省は8月1日に事務連絡「医療機関等におけるサイバーセキュリティ対策の取組みについて」を示し、こうした点への留意を医療現場等に求めました。

サイバー攻撃により個人情報が流出してしまう事例も

Gem Medでも繰り返し報じているとおり、「ランサムウェアと呼ばれるコンピュータウイルスによって医療機関等が多大な被害を受けてしまった」事例が散発しています。2021年秋には徳島県の病院が、2022年秋には大阪府の大規模急性期病院が被害にあい、電子カルテをはじとする医療データがすべて利用できなくなり(暗号化されてしまうなど)、長期間の診療停止が余儀なくされました。場合によっては「医療機関閉鎖」(いわゆる倒産)にも追い込まれかねない状況も発生します。

健康・医療・介護情報等を一元的に管理し、患者自身や全国の医療機関で共有する「全国医療情報プラットフォーム」を構築・稼働していく中では、こうした事態を放置することはできません。

厚生労働省は次の3つの取り組みを行うことを決定し、順次、実行に移しています。

(1)「医療情報システムの安全管理に関するガイドライン」を改訂し、その遵守を求める(関連記事はこちらとこちら)

(2)都道府県による立入検査(医療法第25条第1項・第3項)において「サイバーセキュリティ対策」確認を求める(2023年6月からの検査に適用、関連記事はこちら)

(3)医療機関・システムベンダー向けのサイバーセキュリティ対策に向けたサイバーセキュリティ対策の「チェックリスト」を提示する

あわせて厚労省は、医療機関において「サイバー攻撃を防ぐ」ことにとどまらず、「攻撃を受けた際にどう対応し、どう復旧するか」も見据えたBCP(事業継続計画)を各医療機関で策定することが重要であるとし、「平時対応→攻撃検知→初動対応→復旧対応→事後検証」を盛り込む「「サイバー攻撃を想定した事業継続計画(BCP)」策定の確認表を公表しています(関連記事はこちら)。

「医療機関は、鍵のかかっていない金庫のようなもの」と指摘する声も多く、各医療機関において、確認表やチェックリストを参考に「自院にマッチしたサイバーセキュリティ対策」を強化していくことが重要です。

ところで、本年(2024年)6月にも、岡山県の精神科病院がサイバー攻撃にあい、▼電子カルテの閲覧・利用ができなくなり、一部診療に影響が出る▼個人情報が流出してしまう—事態も生じています。

厚労省は「医療機関等を対象とするサイバー攻撃は後を絶たず、その脅威は日増しに高まっている」とし、今般の事務連絡において「特に迅速に対応すべき、サイバー攻撃リスク低減のための最低限の措置」を次のように整理しました。

【サイバー攻撃リスク低減のための最低限の措置】

▽パスワードを「強固なもの」に変更し、使い回しをしない

→VPN装置等のID・パスワードの漏洩はシステムへの侵入に直結し、医療機関等にとって重大なリスクとなる

→これまで攻撃を受けた医療機関では、パスワードが「容易に推測可能であった」「4桁と短かった」例が確認されている

→被害を未然に防ぐために、「強固なID・パスワード設定の徹底」が必要である

→複数の機器や外部サービス等で「同一のパスワードを設定しない」ことも重要である

→パスワードの使い回しは漏洩リスクを高め、一度の漏洩により被害範囲が拡大しうるため、非常に危険である

▼危険なID/パスワードの例

・Administrator(工場出荷時の設定等)

・12345678(単純な羅列)

・pa$$w0rd、i234567&9(単純な置換、流出済)

・qwerty、7410(キーボードの配列のまま)

・KoroHospital、KoroTaro(予測可能なもの、施設の名称、代表者名など)

▼強固なパスワード

→長く、複雑で、推測困難なものが推奨される

・13桁以上(桁数が多いほど、機械的な総当たりでの解析が困難となる)

・英数字、大文字・小文字、記号の混在(組み合わせが多いほど解析が困難となる)

・ランダムな文字列(単語等の組み合わせによる解析を回避できる)

▽IoT機器(インターネットに接続したり、インターネットを活用した取り組みのための機器の総称)を含む情報資産の通信制御を確認する

→医療機関等のネットワークについて、通信網を正確に把握し、適切に対策が講じられているか、確認してほしい

→ネットワークが閉域網と認識されている場合でも、「医療機関等が把握できていないVPN装置」などの外部接続点が設置されている場合があり、関係事業者と協力してネットワーク接続点を確認し、アクセス制御等が適切に実施されているかを確認してほしい

→各種システムや通信制御を行っている機器のログが適切に保存され、運用されていることも確認してほしい

▽ネットワーク機器の脆弱性に、ファームウェア等の更新を迅速に適用する

→サイバー攻撃被害にあった医療機関では「ネットワーク機器のバージョンアップやパッチ適用、ファームウェアアップデートが適切に行われていない」事例が多く確認されている

→更新作業を実施するまでの間、サイバー攻撃の標的となる可能性があり、対象機器に深刻な脆弱性がある場合には、システムへの侵入等に悪用されるおそれがある

→適切な頻度で「脆弱性情報の確認および更新」(あるいはメーカより示されているリスク低減措置)が行われているかを、関係事業者と連携して今一度確認してほしい

→「セキュリティ対策ソフトの稼働状況」(最新の定義ファイルが適用されるようになっているかなど)も確認してほしい

識者からは「多くの医療機関は『鍵をかけていない金庫』のような状況にある」との指摘があります。ガイドラインの周知と実施、チェックリストやBCP確認書の活用などに向けて医療機関・システム事業者・行政(国・自治体)が連携して進める必要があります。

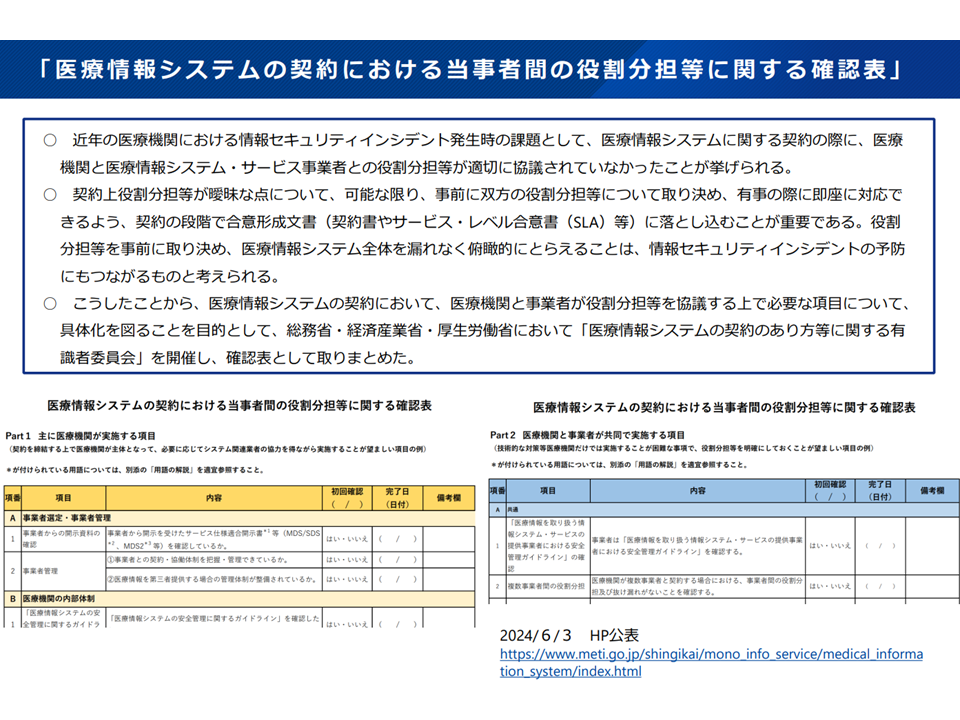

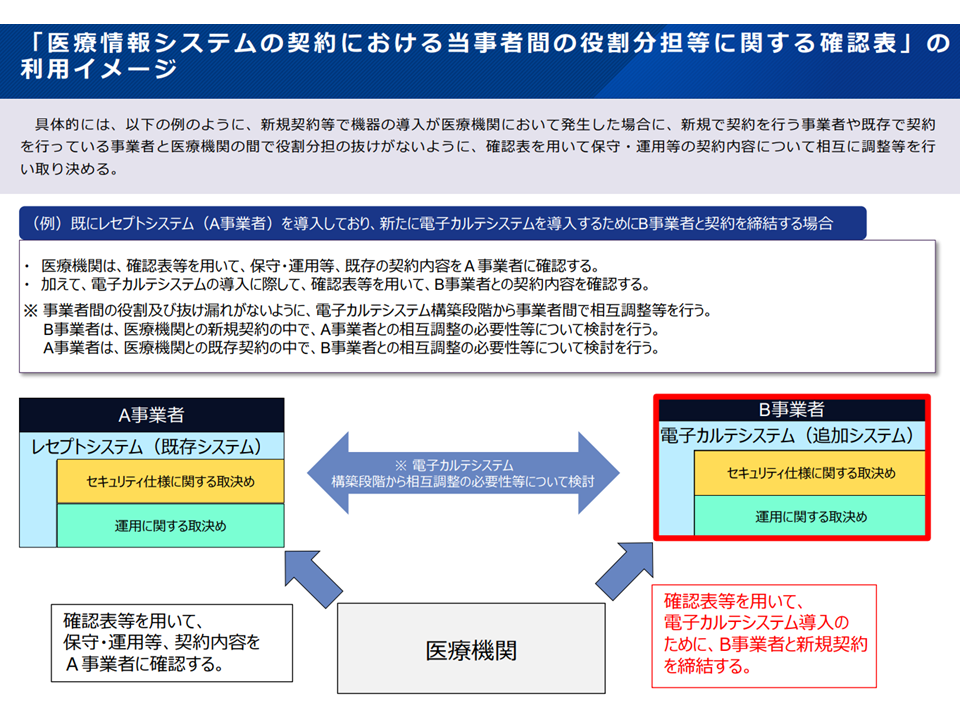

なお、その際、「医療機関側でどこまでの責任を持つのか」「システムベンダ側でどこまでの責任を持つのか」を明確にしておくことが必要です(この明確化のプロセスそのものがセキュリティ対策の意識を高めることにもなる)。この点について厚労省は「医療情報システムの契約における当事者間の役割分担等に関する確認表」も示しており、参考にすることが重要です。

医療機関とベンダとの責任分解確認書1(医療情報等利活用ワーキング(2)1 240610)

医療機関とベンダとの責任分解確認書2(医療情報等利活用ワーキング(2)2 240610)

【関連記事】

診療録管理体制加算1の要件ともなる「サイバー対策BCP」策定等、2024年3月時点では十分に進んでいない―医療等情報利活用ワーキング(2)

電子カルテ情報共有サービスに向けた病院システム改修費、408万5000円-657万9000円上限に1/2補助―医療等情報利活用ワーキング(1)

サイバー攻撃に備え、各医療機関で「平時対応→攻撃検知→初動対応→復旧対応→事後検証」を盛り込んだBCP策定を—厚労省

医療機関のサイバーセキュリティ対策チェックリスト「2024年度版」を公表、システムベンダと協力し平時からの対策強化を—厚労省

診療録管理体制加算1で求められるサイバーセキュリティ対策の詳細、システムベンダの協力が重要―疑義解釈1【2024年度診療報酬改定】(6)

過去の診療情報を活用して質の高い効率的な医療を可能とする医療DXを新加算で推進するとともに、サイバーセキュリティ対策強化も狙う

【2024年度診療報酬改定答申10】医療機関等のDXを下支えする加算を新設、診療録管理体制加算充実でサイバーセキュリティ対策強化

医療機関等のサイバーセキュリティ対策を「加算などで評価」すべきか、「加算など設けず義務化」すべきか—中医協総会(2)

薬局向けのサイバーセキュリティ対策チェックリストを公表、システムベンダと協力し平時からの対策を—厚労省

医療機関のサイバーセキュリティ対策チェックリストを公表、システムベンダと協力し平時からの対策を—厚労省

医療情報ガイドライン第6.0版を正式決定!医療機関の経営層も「サイバーセキュリティ対策」の積極的確保を!―厚労省

院内処方情報の格納・共有、電子処方箋の中で行うか?電子カルテ情報交換サービスの中で行うか?―医療等情報利活用ワーキング(3)

サイバーセキュリティ対策は小規模病院ほど不十分、大病院でもBCP策定やリスク低減措置など進まず―医療等情報利活用ワーキング(2)

医療情報ガイドライン第6.0版を概ね了承し5月末に公表、経営層もセキュリティ対策の重要性認識を―医療等情報利活用ワーキング(1)

医療・介護等の情報利活用、「なぜ必要なのか、メリット・リスクは何か」の国民への丁寧な周知が重要—健康・医療・介護情報利活用検討会

医療機関等のサイバーセキュリティ対策、「まず何から手を付ければよいか」を確認できるチェックリストを提示―医療等情報利活用ワーキング

医療情報システム安全管理ガイドライン改訂版の骨子を公表、病院院長等もサイバー攻撃の恐ろしさを十分に認識せよ!

救急医療における患者の診療情報確認、救急医療従事者に特別権限付与し「通常の端末」で確認する仕組みに―医療等情報利活用ワーキング(2)

病院院長等もサイバー攻撃の恐ろしさ認識し、院内の全医療情報機器とセキュリティ状態の把握などせよ―医療等情報利活用ワーキング(1)